Ki tud többet lopni a céges adatokból?

...veszélyben vannak a felhasználók személyes- és kártya adatai? ...adatlopás egy elektronikus adatfeldolgozó rendszerből...hitelkártya adatok szivárogtak ki és kerültek illetéktelenek kezébe... Mindennapos hírek a médiában, mégis mindig újabbak látnak napvilágot. Még hány ilyen botrányt kell ahhoz, hogy a vállalatvezetők felismerjék - Cégük veszélyben lehet? Az illetéktelen kezekbe kerülő ügyfél adatok miatti bizalomvesztés akár tönkre is teheti a vállalatot.

Különböző felmérések egyöntetű tanulsága az, hogy az adatlopás egy jelentős és kiemelt üzletmenet kockázati tényező, ahol az ügyfél adatok kezelése és védelme jelenti a legnagyobb - anyagi jellegű - problémát. A legnagyobb visszhangja ugyan a külső elkövetők általi kockázatnak van, az adatlopás legvalószínűbb elkövetői ugyanakkor a munkavállalók. De mi az, ami közös az adatlopásokban?

- adatlopás felfedezése hetekbe, vagy még több időbe telik,

- az incidenst majdnem minden esetben harmadik fél fedezi fel és hozza nyilvánosságra (!)

|

Az adatlopás felderítése a hosszadalmas

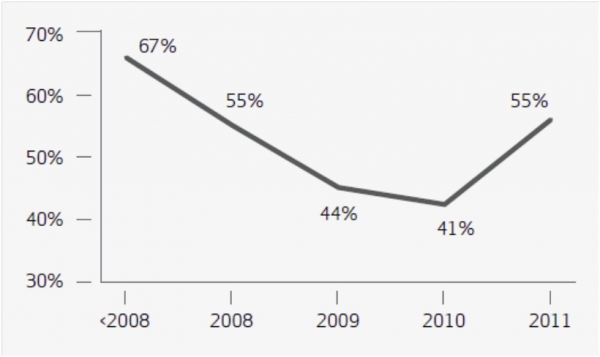

Az adatlopásból-adatszivárgásból származó vagyonvesztés felfedezésének átfutási ideje szorosan kötődik az azokat feltárók köréhez. Azaz, hogy harmadik személy (külső), vagy belső munkatárs fedezte-e fel a bűncselekményt. Az utóbbi évek sajnálatos tendenciája, hogy a harmadik fél által felismert incidens felderítése lényegesen magasabb (és emelkedő), mint magának az áldozatnak a felderítési képessége.

Mindezek fényében fontos, hogy látszik elmozdulás az „itsec" stratégia részeként a monitorozás és az incidens konszolidációt követő esetleges riasztásoktól az:

- automatizált - illetéktelen hozzáférés, vagy felhasználás esetén - azonnali beavatkozás-,

- megelőzés-,

- sérülékenység menedzsment irányba.

A gazdasági és egyéb tevékenységek során keletkező adatok közül az adatbázis-ellenőrzés mára kritikus kérdés lett minden vállalatnál, amelynek a törvényi megfelelőségre és az ehhez szükséges biztonsági követelményekre is figyelnie kell.

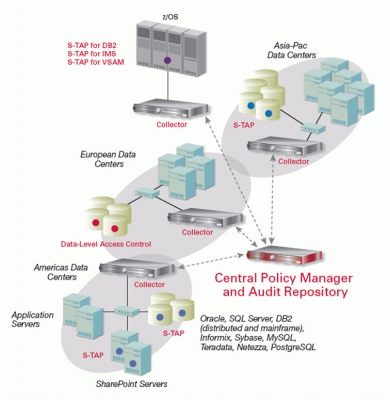

Felmérések tanulsága szerint is - három éve - a vállalatok még olyan ellenőrzési és védelmi eszközt kerestek, amely képes volt néhány, bizalmas adatokat tartalmazó kulcsfontosságú adatbázis kezelésére. Mára a hangsúly a vállalatok több száz, vagy akár több ezer különböző adatbázisának, akár több telephelyen történő védelmére helyeződött át. És mindezt persze kiválóan. A Forrester Research kutatása szerint vannak kiforrott termékek, az „itsec" piac e szegmensét magasan az IBM vezeti.

Mi, mikor, hol, mit, miről -mire?

Összefoglalóan azt lehet mondani, hogy az adatbázis-ellenőrzés ilyesféle adathozzáférési kérdésekre összpontosít: „Ki fért hozzá a hitelkártyaszámokhoz?";„Mikor módosították az egyik ügyfél címét?"; „A módosítás előtt mi volt a tartalom?" és „Milyen alkalmazással fértek hozzá a bizalmas adatokhoz?" Biztonsági szempontból az adatbázisok nem eléggé intelligensek ahhoz, hogy megkülönböztessék a felhasználókat és a hackereket, és meghatározzák az adatok bizalmasságát. Az adatbázis-ellenőrzés és a valós idejű védelem nemcsak a törvényi megfelelőség betartásában segít a szervezeteknek, de csökkenti az üzletmenet típusú kockázatokat is.

A profik ajánlata a Guardium

A NETvisor Zrt., mint az IBM Premier Üzleti Partnere a Guardium biztonsági terméket ajánlja - tapasztalata és szakértelme alapján - a különböző adatbázis-rendszerek megelőző védelmének biztosítására. A valóságos védelem nem más, mint:

- Központosított üzem: szabályok, konfiguráció és riportozás

- Privilegizált felhasználók valós idejű monitorozása

- jogosult felhasználó - jogosulatlan használat

- jogosulatlan hozzáférés

- Megelőzés és valós idejű blokkolás

- pl.: adatbázis adminisztrátor hitelkártya adatokat olvas ki

- Adat feltárás és osztályozás

- Milyen adatbázisokban milyen adatok vannak

- Sebezhetőség vizsgálat

- ...

A valóságos védelemben őr figyel

Az IBM Guardium nevű megoldását az adatbázis-tevékenységek figyelésére fejlesztették ki. Hatékonyan készít jelentéseket, valós időben, a küszöbértékekre figyelve riaszt, és megakadályozza a jogosulatlan hozzáférést. A rendszer tökéletesen őrzi az adatbázistárakban található információk biztonságát, pontosan rögzíti az egyes adatokhoz (például bankkártya-információkhoz) való hozzáféréseket, ráadásul mindeközben minimális hatást gyakorol a rendszerek működésére.

Ha bővebben kíván tájékozódni az érzékeny és bizalmas adatok védelmi megoldásáról, keressen minket az alábbi elérhetőségeinken.

NETvisor Zrt.

Budapest, 1119

Petzvál József utca 56.

Tel: +36 1 371 2700

Fax: +36 1 204 1664

www.netvisor.hu

A cikk megjelenését a vezető informatikai gyártók disztribútora, az Avnet Kft. támogatta.

|

Hozzászólások

Le Pen az EU-s népszavazásról

Marine Le Pen államfővé választása esetén megvárja a német és az olasz parlamenti választások eredményét, mielőtt népszavazást ír ki.

Megszavazták a "CEU-törvényt"

A jövőben akkor működhet oklevelet adó külföldi felsőoktatási intézmény Magyarországon, ha működésének elvi támogatásáról államközi szerződés rendelkezik.

Újabb vizsgálat tárgya a Hungast

Mégsem jön létre a menza cégek tervezett fúziója. Egyelőre nem vásárolja meg a Hungast Zrt. a Sodexot, mert nem teheti. A Gazdasági Versenyhivatal közbelépett.

Szíriai fegyveresekkel állt kapcsolatban a szentpétervári merénylő

A felrobbantott pokolgép hasonló volt ahhoz a másikhoz, amelyet később a Ploscsagy Voszsztanyija metróállomáson hatástalanítottak.

Ötvenmilliárd feletti tőke a startupoknak

Az új ciklus első Európai Uniós forrásból finanszírozott kockázati tőkebefektetése a debreceni Insimu Patient volt, amely tőkét kapott a Hiventurestől.

Az új ciklus első Európai Uniós forrásból finanszírozott kockázati tőkebefektetése a debreceni Insimu Patient volt, amely tőkét kapott a Hiventurestől.

Budapesti konferenciával indul a FabLaBNet

Az Európai Unió által támogatott új projekt, a FabLabNet március 28-án indul a partnerek által közösen, 3D-nyomtatott alkatrészekből épült rakéta jelképes kilövésével..

Az Európai Unió által támogatott új projekt, a FabLabNet március 28-án indul a partnerek által közösen, 3D-nyomtatott alkatrészekből épült rakéta jelképes kilövésével..

Kaposváron oktatják a jövő startup vállalkozóit

Európában is egyedülálló digitális oktatási platformmal és a diploma mellett akár befektetési lehetőségekkel is várja a Kaposvári Egyetem 2017-ben hallgatóit.

Európában is egyedülálló digitális oktatási platformmal és a diploma mellett akár befektetési lehetőségekkel is várja a Kaposvári Egyetem 2017-ben hallgatóit.